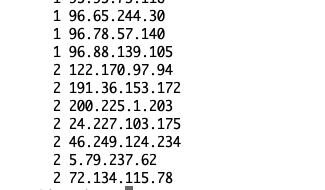

7月はじめに突然止まったMTAへの攻撃ですが,一昨日あたりから再開されました.

なんの意味があるんでしょう.馬鹿な奴らです.

横断歩道での一時停止は善意ではなく義務 (Powered by WordPress)

7月はじめに突然止まったMTAへの攻撃ですが,一昨日あたりから再開されました.

なんの意味があるんでしょう.馬鹿な奴らです.

以前から,Facebookの広告には辟易しています.

また,最近とんでも広告が表示されて呆れの度合いが増すばかりです.SSDとアクションカメラの広告で,どちらもありえない値段です.

SSDはたゆまぬ努力で少しずつ値段が下がってきていますが,まだ16TBで一万円を切るのは無理な話です.たぶん,数年前からある,実際は数十〜数百GBのSSDで残り容量を偽るようなものだと思います.

アクションカメラは,GoProの類似品を何度か買っていて,類似品ならある値段です.類似品の画質は値段なりで使えなくはないですが,本物のGoProだと言って売ったら詐欺です.

これらの広告が表示されたら迷わず「報告」しています.

何年か続いていたMail Transfer Agent (MTA)への攻撃が7月2日をもって止みました.

2年前からの不正なアクセスのIPアドレスを全部iptablesで “DROP” しています.その数は7000余りです.

たぶんまた何か月か経ったら新しいIPアドレス(=ボット)を使って攻撃してくるとは思いますが.

割と最近なのですが,メインのマクドであるMac mini 2018でLINEアプリがよく落ちてます.

スクリーンロックがかかった状態から,パスワードを入れてアンロックしたときに,LINEアプリが動いていないことに気がつくパターンがほとんどです.

長年,主に家族間の連絡用にLINEをマクドで使ってきましたが,これまでそういうことは起きませんでしたので,先行き心配です.

日本ローカルのアプリなので,検索かけてもまともな回答が見つかりませぬ.前から,感じるんだけど,日本のIT民のレベルってあんまり高くないのかなぁ.

ここ数年でしょうか,SMTPでメールを送り込もうという試みが繰り返されています.認証の設定の不備を発見してSPAMの踏み台にしようとしているのではないかと推測しています.

sendmailのログは1年間保存しています.そこから, “AUTH failure” または “Access denied”を含む行のIPアドレスを集めました.これはsed, uniq, sortなどのunix/linuxに標準的についてくるツールでできます.

こちらのMTAに対してどこの馬の骨か解らないIPアドレスからメールを送り込もうと接続してきたら,こちらからは「認証が必要だよ」と返すので,なんか適当なuser IDとパスワードを送ってきます.ちまたに出回っているID/passwordの組み合わせを使った辞書攻撃と思われますが,それで破られることはないので結果として “AUTH failure”になるわけです.

まれに相手をまともなMTAと認めるのか,UserID@当サイトドメイン の型式のメールをまとめて100くらい送り込んでこようとします.そのUserIDがタコ過ぎて当サイトでは100% “User unknown”となります.このケースでは,”User unknown”の行に相手先のIPアドレスが含まれていないので,その処理のIDを抽出して,そのIDとIPアドレスを含む別の行からIPアドレスを取り出す,という感じで一手間余計にかかります.ここは,Perlスクリプトを書きました.

そうして過去1年と今月3週間分のログから不正な接続元のIPアドレスを抽出したところ,ユニークなIPアドレスが6,788個ありました.

せっかく抽出したのだからiptalbes で全てのIPアドレスを “DROP”するように設定してみました.当サイト始まって以来の巨大なテーブルとなりました.

しかし,全く効果がありません.次から次へと新しいIPアドレスで不正アクセスを試みてきます.

いくら大量のBOTを要しているにしてもその数は有限なわけですが,1年分くらいのデータでは防ぐことはできないようです.

次から次へと新しいIPアドレスで不正アクセスしてくるのですが,繰り返し使われるIPアドレスもあります.この1年で10万回以上不正アクセスしてきたIPアドレスが2つあり,それぞれモスクワと香港の会社が管理するIPアドレスです.第3位も香港で約5万回です.この3つは特に悪質なので曝します.

62.233.50.137 91.240.118.159 176.113.115.117

6,788個のうち100回以上不正アクセスしてきたIPアドレスは55個です.残りは大半が1〜2回なので,そのBOTの規模は計り知れません.

この100回以上攻めてきた55個は,従来の/24のサブネットでブロックするように設定しました(残りの6,733個は開放しました😓).

今後の方針としてはときどき見直して,一定の期間に大量の不正アクセスをしてきたサイトのIPアドレスをiptablesで “DROP” するよう追加していきます.また逆に,不正アクセスが成功した事例はないか解析し,今後も監視していきます.