久しぶりにセキュリティー界騒然の事態ですね.劇場型のやり取りなどで3年がかりでxzのメインテナーに加わった人物がxzにsshのバックドアを仕組んだそうで,スパイ映画さながらです.

問題になるのは,xz (liblzma) 5.6.0と5.6.1だそうです.日常的なファイルの圧縮展開に利用されるばかりでなく,圧縮効率が高いため1圧縮のスピードはかなり遅いですが😅多くのdistroがパッケージをxzで圧縮して配布していてます.

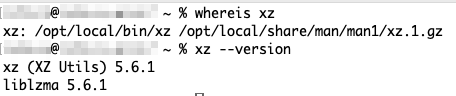

手元のMac miniではMacPortsを使っているのでxzが入っているはずです.調べてみると(注意: xzコマンドを発行してバージョンを調べるのは危険かもしれません),

まさにドンピシャのものが入ってました.早速,

port selfupdate

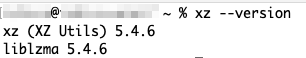

port upgrade outdatedをかけたら,安全とされる古いバージョンに戻りました.

ちなみに,手元のいくつかのdistroで調べたところ,Slackware64とARM (32bit)の15.0は5.2.5で問題なし2ただし,Slackware AArch64 currentは5.6.1です.他のアーキテクチャーのcurrentも5.6.1の可能性が高いです.,Debian BookwormとRaspberry Pi OS Bookwormも5.4.1で問題なしですが,ManjaroはAMD64, ARM64とも5.6.1で今のところupdateは来てません(2024年4月4日09:35JST現在)3Manjaroは配布パッケージの圧縮にgzipを使っているようなので.ユーザーがxzをなにかの目的で使わなければ大丈夫なのかもしれません..

中華系のアプリなどでは良くあるみたいですが、開発者や開発関係者に意図的にバックドアを仕込まれるとどうしようもないですね^^;

JE6LVE Takahashiさん,コメントありがとうございます.

何年もかけて複数人が関与しているような雰囲気なので,あの国かその国の軍の組織または政府や軍から資金を受けているハッカー集団の仕業なんでしょうね.アメリカの政府機関・軍もやらないとは言い切れないと思います😅

3年かけて成功するかしないかというのは効率が悪いので,たぶん他にも同様の手口で主要なソフトの開発に入り込んでいるのではないでしょうか.