長年,公私のMacの起動用HDD, SSDは,macOS標準装備のFileVaultで暗号化してきました.

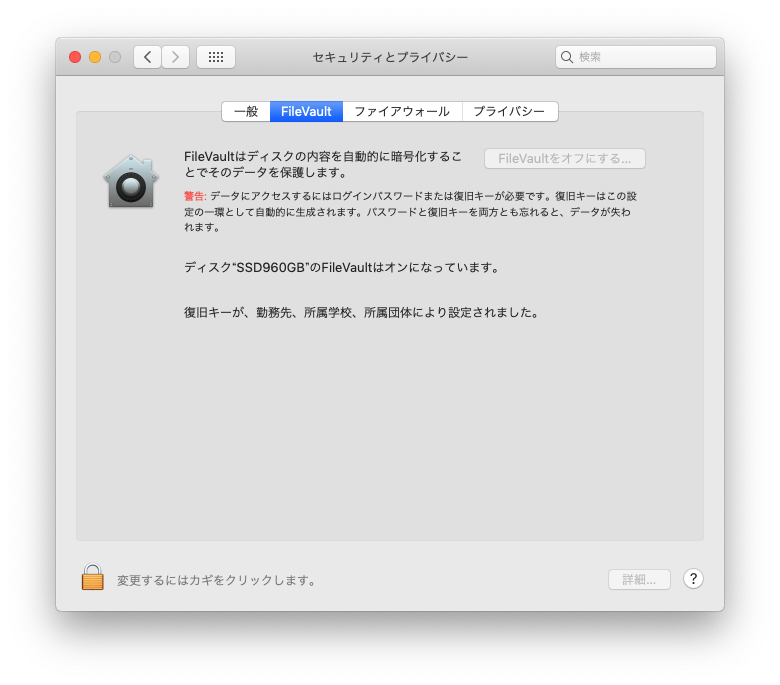

初期のFileVaultでは,暗号化をオンにすると,乱数の英数文字列が暗号化のマスターキーとして表示されて,これを使えばパスワードを忘れてもディスクが復元できる,という型式でしたが,何代か前のmacOSから1ざっと調べたら,macOS 10.10 Yosemite以降らしいです.,暗号化をオンにしようとすると,「復旧キーが、勤務先、所属学校、所属団体により設定されました。」という恐ろしいメッセージが表示されるようになりました.

何が恐ろしいかというと,その復旧キーを設定した組織が何かが解らないのです.最近知ったのは,/Library/Keychains/内にある,FileVaultMaster.KeychainとFileVaultMaster.cerが,その復旧(暗号化)キーの実体らしいです.そのタイムスタンプは,たしかに私はある組織に所属していましたが,本当にその組織のキーなのか確認しようがないです2その後,いろいろ調べて解りました.たしかに筆者がかつて所属した職場の出張所のものでした^^; 退職した組織だし,その部署は今は存在していないので,その暗号鍵が作られた経緯は解りようがなく,当然秘密鍵なども厳正に管理されていようはずはなく,一掃すべきなのは間違いないです..Yosemiteが出る何年か前のことですし.

最初にそのメッセージが出現した頃は情報も少なく,この得体の知れない復旧キーの使用を回避するため,

- 起動可能な外付けHDD(SSD)に,システムをまるまるコピーする(Carbon Copy Clonerを使用)

- 外付けドライブから起動する

- 内蔵ドライブをディスクユーティリティでAPFS 暗号化の設定でフォーマットする

- 再びCarbon Copy Clonerで,外付けドライブから内蔵ドライブにまるまるコピー

- 内蔵ドライブで起動して,3の時に設定したパスワードをディスクパスワードとして入力する

- 管理者である自分のアカウントにログインして環境設定のFileVaultで,自分(や共同使用者)のパスワードでディスクがアンロックできるように設定する.

という手順をとりました.手順は単純明快ですが,1と4で時間がかかります.コピー中にWebの閲覧やクラウド上のファイルの編集はできますが,ローカルディスクの内容や設定を編集・変更すると,コピー先に反映されない可能性があるので,注意が要ります.

時間がかかる上,正攻法ではないので,もやもやする部分はありますが,1度設定すると,OSのupgradeでも起動ディスクは暗号化されたままなので,そのままにしてきました.

今回たまたまFileVaultMaster.Keychainの作成手順を知りましたので,得体の知れない「勤務先、所属学校、所属団体」による呪縛から逃れるために自分の復旧キーを作成して入れ替えました.

手順はアップルサポートのサイトに書いてある通りで問題なかったです.

関係資料