まあ,想定内です.

筆者の書斎😓 のエアコンを2月下旬に更新しました.

もともとエアコン専用電源が引いていない部屋なのですが,一昨年同様な部屋3室(書斎を含む)に専用電源をひく工事をしてもらいました.エアコン取り替え工事はいつでも来い,状態でした.

古いエアコンは2012年製のパナソニックの一番安いラインの下から2番目の大きさのものです.問題なく動くのですが,のぞき込むと中はカビだらけで,シーズンによってはかび臭くなります.カビの胞子を吸い込んでいるわけで,最悪在郷軍人病になりかねません.それで毎年そろそろと考えましたが先延ばしにしていました.

今回思いきったのは来年からエアコンの冷媒の規制が強化されて,かなり値上げされるだろうという観測があるからです.

通販のいくつかの会社で,ラインアップの一番下の2番目に小さいもので絞っていくと,ジ〇パ〇ッ〇の日立白くまくんと,ノ〇マのパナソニックエオリアの2つが最終候補になりました.

値段の差はほとんどないのですが,わずかに〇ジ〇の方が安いので決めました.ただ,実際の工事では追加料金が発生したので最終的にどちらが安かったかは分かりません.

たぶん,パナソニックの新旧比較も悪くないという気持ちも最終選択に働いたのだと思います.

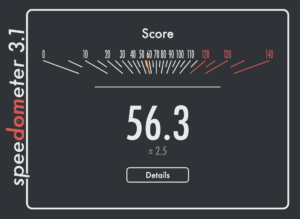

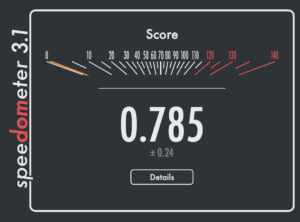

2週間ほど使用していますが,消費電力についてはほとんど変わりません.電力は個別に付けた電力計とNature Remo E Liteで見ています.暖房で設定温度に達した後の定常運転の消費電力は新しい方が大きいようです.

よくエアコンは新しい方が効率が良くて消費電力が小さいと言いますが,少なくとも16年前と今の製品では目に見えた効率の改善はないです.

ただ,さすがにのぞき込んでも中はきれいですし,臭いもないですし,効くか効かないか解らないナノイーXも付いています.それと,いつ買い換えようかという悩みから当分は解放されます.