さて,Raspberry Pi 5 Model B (RPi5)は,初めて日本語環境で実用的workstation (WS)として動くRaspberry Piだと感じます.

先日届いた “1台目” のRPi5をいじる前までは,さっさと2台目のRPi5を買って現在RPi4で走らせている某サーバーと入れ替えようかなと考えていましたが,いろいろ解ってきたこともあって方針を変更することにしました.

まず,現時点での制約として, Raspberry Pi OS + PIXEL でしかGUI環境は動かない,ということが挙げられます.

そこで,Manjaro ARMとRapberry Pi OS + KDE Plasma Desktopの双方がRPi5対応になるまで待ちます.

両方の対応版が出た時点で日本語WSの評価用に使用していたRPi4 8GBをRPi5に置き換え(「評価用」から「実用」に),RPi4が一台余るのでそれを使ってRaspberry Pi OS (64bit)によるサーバーを仕立てます.

現在Slackware ARMで動かしている機能, httpd (WordPress, PukiWiki, phpMyAdmin), MariaDB, OpenLDAP(slapd), afpd, samba, sendmail, DovecotをRasPiOSで動くようにして,Slackware ARMの内容を移すことに成功したら,サーバーを入れ替えます.

結果的に,サーバーのOSをSlackware ARM (32bit)からRaspberry Pi OS (64bit)にいれかえ,ハードウェアはRPi4 4GB RAMからRPi4 8GB RAMに置き換えるだけです.

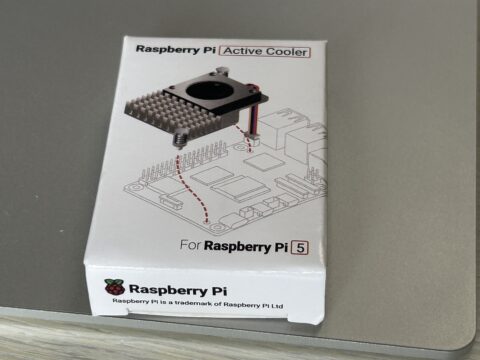

その状態でしばらく動かしてからRPi5をもう一台購入して,サーバーのハードウェアを入れ替えることもありかと思います.ただし,RPi5をサーバーで使用するにはCPUの冷却問題を解決しないといけません.